Существует также метод автоматического угадывания паролей, для которого используется отдельная программа. Он содержит многие из наиболее распространенных комбинаций, используемых пользователями. Однако стоит отметить, что взлом страниц «ВКонтакте» таким способом занимает много времени.

Как зайти в чужой телефон

По мнению многих пользователей мобильных устройств, взлом телефона — это несанкционированный доступ к системным данным устройства вместе с его владельцем.

На первый взгляд, такая практика кажется незаконной. В конце концов, современные мобильные устройства используются не просто как средство общения с окружающими. Сегодня смартфоны являются огромными хранилищами личных данных пользователей.

Если мобильный телефон взломан, «злоумышленник» получает доступ ко всей интимной информации «жертвы». Сюда входят фотографии, видео, заметки и учетные записи приложений, установленных на смартфоне. Для многих людей такие взломы равносильны вторжению в частную жизнь.

Некоторые методы взлома также позволяют получить контроль над мобильным устройством «жертвы». Это означает, что «злоумышленник» может получить доступ практически к любой функции смартфона, включая совершение голосовых вызовов, отправку текстовых сообщений, установку или удаление интересующих его сообщений и изменение аппаратных настроек системы.

Однако, несмотря на такое богатство возможностей, в большинстве случаев доступ «шпионских» программ для взлома гаджетов к мобильным устройствам других пользователей используется исключительно с целью получения необходимой хакеру личной информации.

Зачем нужен взлом чужого телефона

Это связано с тем, что мобильные устройства сегодня являются не только средством связи, но и хранилищем личных данных пользователей, таких как фотографии, видео и тексты переписки.

Поэтому жертвы взлома смартфонов могут подать жалобу в органы полиции. В таких случаях начинается расследование по факту вторжения в частную жизнь.

Однако, несмотря на большие риски и даже угрозу уголовной ответственности, во Всемирной паутине существует множество способов взлома чужих мобильных устройств. В конце концов, спрос рождает предложение.

В большинстве случаев целью является получение доступа к смартфону близкого человека. Например, родители обеспокоены поведением своих детей-подростков. Удаленно наблюдая за ними с помощью смартфонов, они могут узнать всевозможные секреты о своих детях.

Взлом телефонов также востребован, когда один из членов пары начинает подозревать другого в верности, а чтение личных сообщений — отличный способ выявить неверность.

Удаленный доступ к мобильным устройствам также часто используется недобросовестными работодателями для проверки использования мобильных телефонов своих сотрудников.

Конечно, у пользователя может быть причина для взлома, но это не делает процесс менее незаконным.

Однако при «взломе» iPhone достаточно знать регистрационные данные учетной записи iCloud владельца. Указав это в приложении, можно удаленно контролировать iPhone.

Часть 1: Возможен ли вообще хакинг телефона по его номеру?

Взломать смартфон, зная только номер телефона, сложно, но не невозможно.

Чтобы получить доступ к данным на смартфоне, необходимо взять смартфон в руки и установить шпионское приложение. После этого вы сможете просмотреть различные данные, хранящиеся на телефоне.

Однако если вы хотите следить за своим смартфоном iPhone, можете считать, что вам повезло. Для этого достаточно установить специальное приложение на свой смартфон и ввести туда имя пользователя и пароль учетной записи iCloud владельца iPhone. Вуаля, у вас все под контролем.

На этот раз мы подготовили для вас инструкцию по взлому мобильного телефона.

Часть 2: 7 лучших приложений-хакеров смартфона в 2019 году

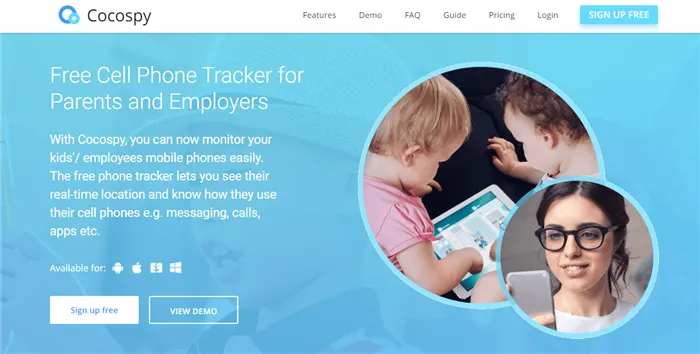

Приложение для хакинга смартфона №1 — Cocospy

Cocospy — лучшее приложение для «взлома» на сегодняшний день. Она позволяет узнать текущее местоположение смартфона и получить доступ к текстам и чатам.

Более того, это приложение считается самым надежным — у Cocospy миллионы пользователей по всему миру!

Cocospy можно использовать для взлома смартфонов на базе Android и iOS.

Для Android необходимо получить физический доступ к смартфону и установить приложение Cocospy.

Если вы хотите «взломать» iPhone, вам даже не нужно брать его в руки. Большинство приложений для «взлома» требуют взлома прошивки iPhone, но для работы с Cocospy достаточно знать параметры входа в учетную запись iCloud владельца iPhone.

Опять же, при использовании приложения Cocospy не нужно взламывать оригинальную прошивку Apple, не нужно устанавливать приложение на iPhone — достаточно знать имя пользователя и пароль iCloud владельца iPhone!

Cocospy работает совершенно незаметно как на Android, так и на iOS. После установки он работает незаметно в фоновом режиме и не разряжает ваш телефон.

Самое главное, не забудьте удалить значок Cocospy с экрана смартфона сразу после установки.

У Cocospy миллионы пользователей в почти 200 странах мира, включая многих родителей, которые используют приложение для отслеживания местонахождения своих детей.

Особенности Cocospy.

- Определяет текущее местоположение мобильного телефона с указанным номером. Данные обновляются каждую секунду.

- Отслеживает историю перемещений номера телефона, чтобы узнать, где был его владелец в течение дня.

- Гео-ограждение Эта функция позволяет установить виртуальное ограждение вокруг определенной области. Вы получите уведомление, если интересующий вас телефонный номер переедет из указанной зоны.

- При необходимости можно также получить доступ к аккаунтам Instagram, Facebook, Snapchat, Telegram и WhatsApp, принадлежащим владельцу номера.

- Вы можете получить доступ к информации обо всех телефонных звонках, включая информацию о том, кто, когда и как долго звонил. Вы также можете читать все текстовые сообщения в своем мобильном телефоне.

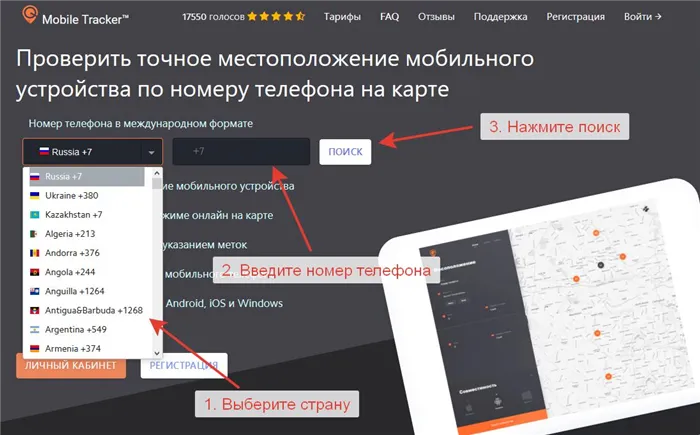

Как «взломать» номер мобильного телефона с помощью другого мобильного телефона?

Шаг 1: Создайте учетную запись на сайте Cocospy.

Шаг 2: Для Android — получите доступ к телефону и установите на него приложение Cocospy. Нет необходимости взламывать прошивку!

Шаг 3: Для iPhone (без взлома прошивки) — просто укажите имя пользователя и пароль учетной записи iCloud владельца этого iPhone.

Шаг 4: Войдите в свой личный кабинет Cocospy и обратите внимание на панель инструментов в левой части экрана. С его помощью можно получить любую информацию о смартфоне.

Создайте бесплатный аккаунт Cocospy или попробуйте демо-версию приложения >>.

«Хакерское» приложение для телефона №2: Spyzie

Spyzie — еще одно отличное приложение для «взлома» смартфонов. Он похож на Cocospy по возможностям и установке.

Наиболее распространенной причиной является желание родителей знать, где и чем занимаются их дети и с кем они общаются. Это не чрезмерная забота, а естественное желание защитить детей от потенциальных опасностей в Интернете.

Какими способами можно взломать телефон

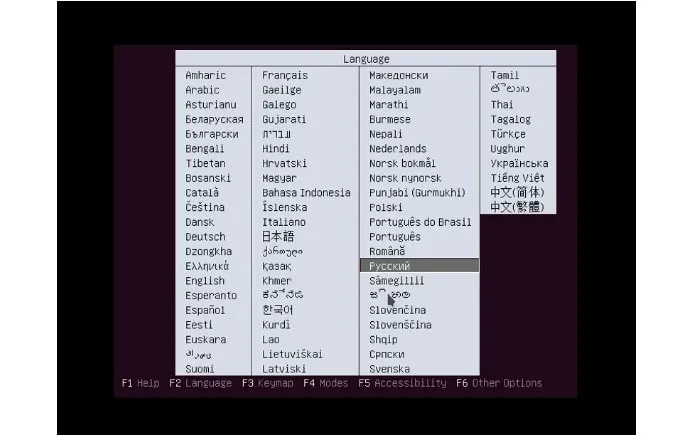

Существуют различные способы подключения мобильных устройств. Выбор зависит от задачи: первый вариант — использовать специальную программу удаленного доступа для взлома паролей. Один из способов — нанять компанию, специализирующуюся на таких услугах.

Существует ряд программ, обеспечивающих удаленный доступ. Они не требуют паролей или даже знаний программиста. Жертва не имеет возможности узнать, что информация считывается с терминала. Данные подхватываются автоматически. Однако недостатки заключаются в том, что такие приложения стоят дорого, а вероятность получения удаленного доступа относительно мала. Шпионские программы делятся на две категории

- Доступ к мобильным устройствам. Многие приложения относятся к этой категории и работают на мобильных телефонах. Поэтому главным условием является их установка на устройстве жертвы. Владельцу необходимо установить утилиту, после чего информация передается на удаленный сервер. Никаких паролей или других данных не требуется. Установку и настройку необходимо выполнить только один раз.

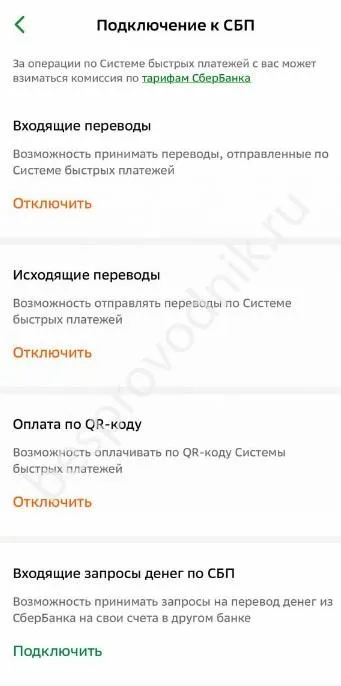

- Если мобильное устройство недоступно. Сегодня существует множество случаев, когда удаленные серверы хранения данных могут быть взломаны. Во время синхронизации все данные передаются в облачное хранилище. Требуются пароли и другие данные. Распространенной ситуацией является использование iCloud при подключении к устройству Apple. Недостатки этого подхода заключаются в том, что не все пользуются облачным хранилищем и что информацию необходимо синхронизировать через регулярные промежутки времени.

Выполнить такую задачу без специального программного обеспечения невозможно. Только программисты с большим опытом могут вручную взломать сеть.

Приложения для удаленного доступа к чужому телефону

Специализированные приложения позволяют общаться при подключении к Интернету. Они специально разработаны для изменения системных папок и файлов. Затем все файлы передаются каждый раз, когда устройство подключается к Интернету. Наиболее распространенное программное обеспечение

Программы устанавливаются многими пользователями. Поэтому нет необходимости сомневаться в качестве предлагаемых услуг.

Каждый вариант имеет свои особенности, которые необходимо учитывать. Некоторые из них позволяют получить доступ к мобильному устройству соседа, в то время как другие считаются профессиональными решениями, позволяющими получить полный доступ и удаленное управление.

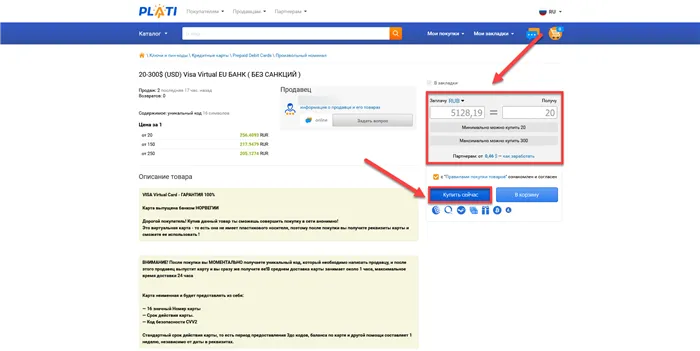

Большинство приложений распространяются бесплатно. Однако их функциональность значительно снижена, а удаленный доступ проблематичен. Для полной прослеживаемости лучше доверять продукции компаний, которые предлагают подписку или абонемент. Это дает вам средства для поддержания проекта.

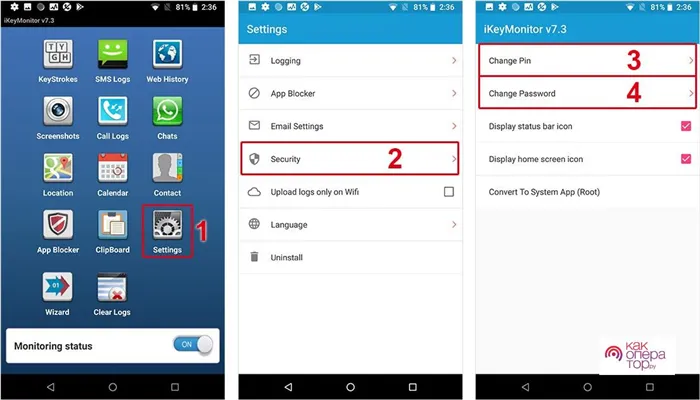

iKeymonitor

Это один из самых популярных продуктов. Особой особенностью являются кейлоггеры, которые позволяют взломщикам удаленно вводить информацию с помощью клавиатуры. Еще одной особенностью является возможность установки на различные платформы — есть версия для Android и версия для Mac. Примечания по использованию.

- Личные счета создаются с этой страницы.

- На взломанных мобильных устройствах необходимо войти на сайт и сохранить данные для входа.

- Специальная страница содержит файлы, загруженные на устройство.

- Программа собирает всю необходимую информацию о системе.

Удаленный доступ можно получить с официального сайта разработчика. В этом случае вредоносные программы и файлы, которые могут проникнуть на ПК, могут быть обойдены.

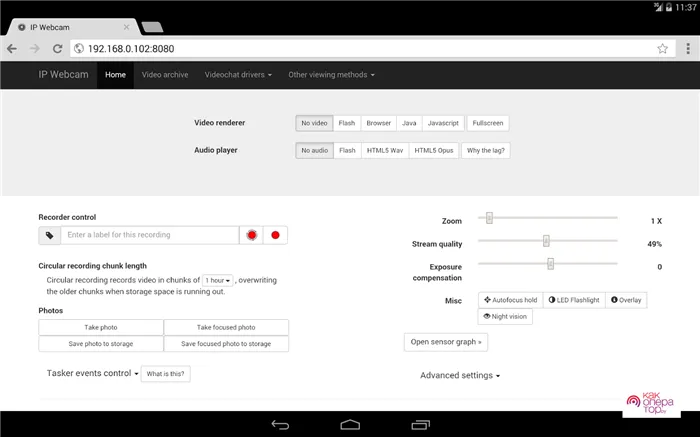

IP Webcam

Этот вариант подходит скорее для шпионажа, чем для удаленного управления. Это связано с тем, что можно следить за терминалом жертвы. Для этого используется фронтальная или основная камера устройства. Также можно просматривать информацию, хранящуюся в памяти. Единственным недостатком является то, что программа разработана специально для операционной системы Android.

Чтобы взломать камеру мобильного телефона, необходимо выполнить несколько действий. Они следующие.

- Установите IP-вебкамеру на мобильный телефон жертвы и еще одну — для наблюдения.

- Программное обеспечение активируется и нажимается клавиша Start server.

- Затем следует передача видео и фотографий. В нижней части экрана находится адресная строка, из которой информация копируется и вводится в браузер.

Владелец не должен знать, что на компьютере установлено шпионское ПО. Это делается нажатием кнопки «Запустить в фоновом режиме» в настройках. Еще одним недостатком является то, что для передачи информации используется большое количество энергии.

MSPY — Считается самым популярным шпионом, который может взламывать чужие устройства через сеть. Некоторые из его характеристик включают.