Двухфакторная аутентификация — это система доступа, основанная на двух «ключах»: один — ваш (телефон, на который приходит SMS с кодом) и один — ваш (обычное имя пользователя и пароль).

О пользе и надежности двухфакторной аутентификации

Одним словом, какой бы сервис ни предлагал возможность двухфакторной аутентификации, не пренебрегайте ею. Лучшего способа предотвращения кражи аккаунтов пока не найдено. Кем бы вы ни были и какие бы данные ни хранили в Интернете, если вы хотите защитить их от кражи, двухфакторная аутентификация является максимально эффективной. Она работает на самых дешевых смартфонах Android и на iPhone высшего класса. Однако все мы уже слышали об этом.

Однако не все слышали о существенных различиях между разными методами двухфакторной аутентификации. Как и в системах распознавания лиц, принципы могут казаться одинаковыми, но скорость, устойчивость к обману и общая надежность сильно отличаются. Как всегда, самые быстрые и простые в использовании схемы являются и наименее надежными.

Давайте рассмотрим плюсы и минусы двухфакторной аутентификации.

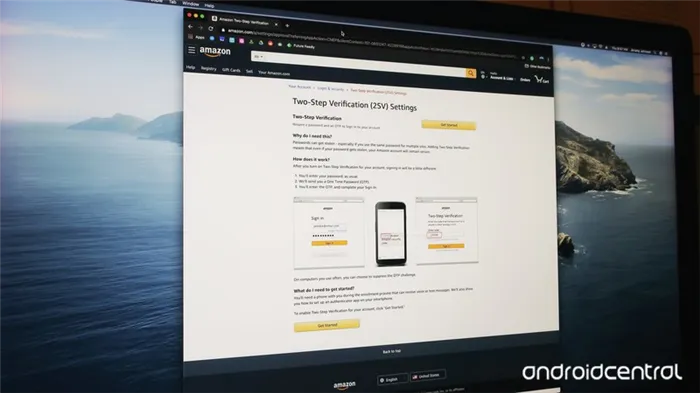

4. Двухфакторная аутентификация с помощью SMS

Получение текстового сообщения для подтверждения входа в аккаунт — самый распространенный способ. И самый худший способ сделать это.

Принцип прост. Когда вы создаете учетную запись, вы сообщаете службе свой номер телефона. После проверки номера вы будете получать SMS-сообщение при каждом входе в сервис, подтверждающее, что вы тот, за кого себя выдаете. Большинство компаний защищают данные своих пользователей именно таким образом, потому что все так просто и удобно.

Несмотря на простоту и удобство использования, SMS не очень безопасен в других отношениях. SMS-переадресация изначально не разрабатывалась как система безопасности, а сама система стандартизирована и не может быть изменена службой. Поэтому даже в таких параноидальных коммерческих службах, как Signal, SMS отправляются открытым текстом; Натан Коллиер, ведущий аналитик по вредоносным программам в Malwarebytes, описывает SMS следующим образом.

Короткие сообщения SMS, которые пересылаются и хранятся на сервере в виде открытого текста, могут быть перехвачены во время передачи. Кроме того, SMS-сообщения могут быть отправлены на неправильный номер. И даже если сообщение дойдет до нужного абонента, нет никакой информации о том, было ли оно прочитано этим абонентом или не было получено вообще.

Еще большая проблема заключается в том, что операторы связи могут (и уже обманывают) использовать чужой мобильный телефон для авторизации новой SIM-карты. Если кто-то пытается получить доступ к вашему банковскому счету или купить что-то по вашей кредитной карте в интернет-магазине, вам достаточно убедить представителя оператора, что это вы, что вы потеряли свой мобильный телефон и вам нужно перенести номер на новую SIM-карту.

Тест Suzuki Jimny. Маленький, да удаленький

В отличие от третьего поколения, четвертое поколение Suzuki Jimny не имеет плавных линий кузова, и автомобиль …

Немного о накладках на чашки и премиальных динамиках, добавленных в проводные игровые гарнитуры, или о том, почему в линейке Steel решили добавить к наушникам Arctis приставку Prime вместо номера.

Описанная выше ситуация справедлива и для аутентификации по электронной почте. Во многих случаях электронная почта используется как единственный способ восстановления доступа к счету. И тот же банк может использовать систему переадресации электронной почты, когда вы регистрируетесь, например, с нового устройства. Все это просто небезопасно. И все это знают, но продолжают пользоваться, потому что это просто и удобно. Возможно, ситуацию можно улучшить, изменив способ использования электронной почты, но об этом подробнее в следующем параграфе.

3. Приложения для аутентификации

Приложения для аутентификации, такие как Google Authenticator или Authy, предлагают значительное улучшение безопасности по сравнению с двухфакторной аутентификацией на основе SMS. Они работают на основе одноразовых паролей, основанных на времени, или TOTP, которые приложение на вашем телефоне генерирует на основе сложных алгоритмов и без подключения к какой-либо сети. Интернет-страница или сервис используют те же алгоритмы для проверки правильности отправленного пароля.

Поскольку система генерации паролей TOTP работает в автономном режиме, она не страдает от тех же проблем, что и перехват SMS. Однако у нее есть и свои недостатки. Этичные хакеры неоднократно демонстрировали, что данные, отправляемые этой системой, можно перехватить и манипулировать ими в тот момент, когда вы вводите пароль TOTP на каком-либо сайте. Это нелегко, но возможно.

Что еще более важно, эта система уязвима для фишинга. Создать фишинговый сайт, который выглядит и ведет себя как настоящий, не так уж сложно. Даже данные, которые вы передаете, попадут на настоящий сервис, и вы сможете ими воспользоваться — зашифрованные пароли TOTP будут приходить к вам и от вас. Ведь мошеннический сайт выполнит все необходимые действия в нужный момент, так что вы не сможете заметить разницу. Ведь все необходимые подтверждения будут получены. Конечно, в следующий раз мошенникам не понадобятся ни вы, ни ваше устройство, чтобы обмануть сервис.

Другая проблема заключается в том, что если вы все-таки потеряете телефон, получить проверочные коды будет непросто. Некоторые приложения, такие как Authy, могут работать на нескольких устройствах и имеют мастер-пароль для настройки, поэтому вы можете создать резервные копии, которые позволят вам мгновенно восстановить доступ. А большинство компаний предоставляют вам резервные коды для восстановления доступа в случае, если ваша обычная система полетит к чертям. Но эта информация также передается через Интернет, что ослабляет безопасность временных паролей, хотя и обеспечивает большее удобство для пользователей.

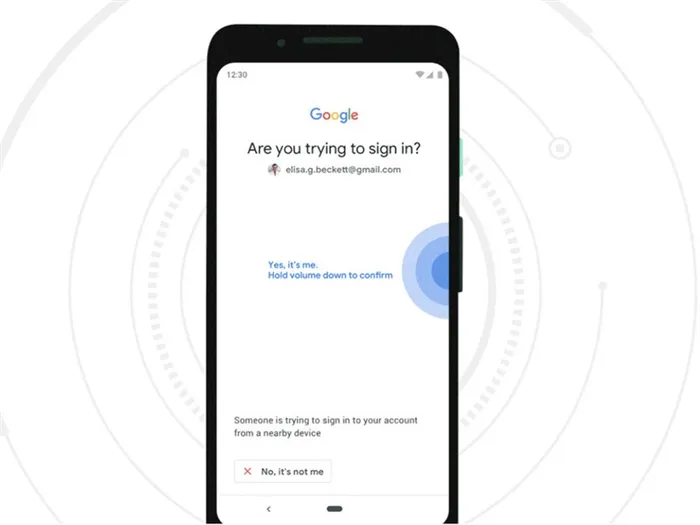

2. Двухфакторная аутентификация на основе push-сообщений

Некоторые сервисы, в первую очередь мы говорим об Apple и Google, отправляют вам быстрое сообщение, когда кто-то пытается войти в вашу учетную запись на вашем устройстве. Обычно вы получаете информацию о том, что это за устройство и где примерно оно находится, и вам предлагается немедленно согласиться с тем, что это разрешенная операция, или, наоборот, заблокировать попытку. Если это вы, вы просто нажимаете кнопку, и все работает. Вот что такое аутентификация на основе push.

Иногда понятие двухэтапной аутентификации используется для обозначения двухфакторной аутентификации. Несмотря на созвучие, эти понятия не являются синонимами.

Насколько надежной является двухфакторная аутентификация

Это хороший вопрос. 2FA не является непробиваемым для злоумышленников, но он значительно усложняет им жизнь. «Используя 2FA, вы исключаете довольно большую категорию атак, — говорит Джим Фентон, директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию, злоумышленникам пришлось бы украсть ваши отпечатки пальцев или получить доступ к файлам cookie или кодам, генерируемым токенами.

Последнее может быть достигнуто, например, с помощью фишинговых атак или вредоносных программ. Есть и другой необычный способ: злоумышленники получили доступ к аккаунту журналиста Wired Мэтта Хоннана с помощью функции восстановления аккаунта.

Восстановление аккаунта действует как инструмент для обхода двухфакторной аутентификации. Фентон после статьи Мэтта лично создал аккаунт Google, активировал 2FA и сделал вид, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо о том, что 2FA была отключена», — отмечает Фентон. Однако и для этой проблемы есть решения. По крайней мере, над ними работают.

«Я думаю, что биометрия — одно из них, — говорит технический директор Duo Security Джон Оберхайде. — Если я потеряю свой телефон, мне не понадобится вечность, чтобы восстановить все свои учетные записи. Если бы существовал хороший биометрический метод, это был бы надежный и полезный механизм восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую — для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию — Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор SMS-аутентификацию, список одноразовых паролей, Google Authenticator и т.д. Недавно 2FA представила Instagram для защиты всех ваших фотографий.

Однако здесь есть интересный момент. Стоит помнить, что двухфакторная аутентификация добавляет еще один дополнительный шаг к процессу аутентификации, и в зависимости от реализации это может вызвать как незначительные (или никакие) трудности при входе, так и серьезные проблемы.

По большей части, отношение к этому зависит от терпения пользователя и его желания повысить безопасность учетной записи. Как сказал Фентон, «2FA — это хорошо, но он может усложнить жизнь пользователям. Вот почему имеет смысл внедрять ее только в том случае, если вы входите в систему с неизвестного устройства».

Двухфакторная аутентификация — не панацея, но она помогает серьезно повысить безопасность учетной записи, затратив минимум усилий. Усложнить жизнь взломщикам — это всегда хорошо, поэтому 2FA можно и нужно использовать.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например, хэш-цепочки) для генерации серии одноразовых паролей с использованием секретного ключа. В этом случае невозможно предсказать, каким будет следующий пароль, даже зная все предыдущие.

Где можно включить двухфакторную аутентификацию?

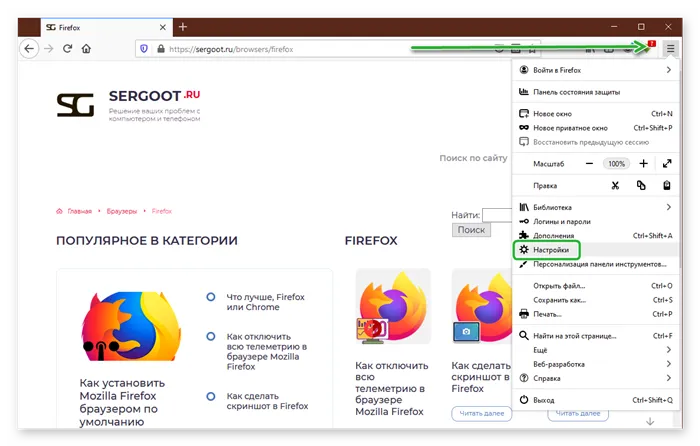

Ответ заключается в простом правиле: если сервис, которым вы пользуетесь, содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее без колебаний! Как, скажем, Pinterest. Ну, я не знаю… Если бы у меня был аккаунт на этом сервисе, не думаю, что мне захотелось бы каждый раз проходить долгий процесс двухфакторной аутентификации. Но интернет-банкинг, учетные записи в социальных сетях, учетные записи iCloud, учетные записи электронной почты и особенно учетные записи в сервисах — все это определенно стоит защитить с помощью двухфакторной аутентификации. Google, Apple и все основные социальные сети позволяют сделать это в настройках без особых проблем.

Двухфакторная аутентификация — один из лучших способов защиты ваших аккаунтов #безопасность

Твитнуть

Кстати, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформы, то стоит также включить двухфакторную защиту в настройках. В общем, повторюсь: если вы заботитесь о своем аккаунте и его содержимом, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Я уже упоминал выше об отправке специального кода в виде SMS и электронных сообщений, а также USB-носителей и смарт-карт, которые в основном используются для доступа к определенным видам интернет-ресурсов и VPN-сетям. Кроме того, существуют генераторы кодов (в виде брелока с кнопкой и небольшим экраном), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Существуют и менее современные интерпретации, например, так называемые TAN-пароли (TAN, Transaction Authentication Number). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не очень прогрессивного банка: при подключении интернет-банкинга клиенту выдается бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или транзакции. Кстати, ваша банковская карта и PIN-код также образуют двухфакторную систему аутентификации: карта — это «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы помните.

Как я уже упоминал выше, существует также биометрический способ идентификации пользователя, который часто выступает в качестве вторичного фактора защиты: некоторые системы предполагают сканирование отпечатков пальцев, другие идентифицируют людей по глазам, есть даже такие, которые ориентируются на «рисунок» сердцебиения. Но пока это все довольно экзотические методы, хотя и гораздо более популярные, чем, скажем, электромагнитные татуировки, которые могут служить вторичным фактором аутентификации пользователя по примеру радиочипов. Я бы от такого не отказался 🙂